«نه» بزرگ قربانیان باجافزار به هکرها؛ نگاهی به گزارش نشت داده ۲۰۲۵ ورایزن

آخرین گزارش تحلیلی ورایزن از نشت دادهها و نفوذهای سایبری: دیوارهای امنیتی سازمانها از همیشه شکنندهتر شدهاند.

به گزارش اقتصادآنلاین، به نقل از زومیت؛ ۱۲,۱۹۵ مورد نشت دادهی تأییدشده در یک سال؛ این یعنی هر روز بیش از ۳۳ سازمان در جهان قربانی دسترسی غیرمجاز به اطلاعاتشان شدهاند. از بیمارستانها و بانکها گرفته تا مدارس، کارخانهها، کسبوکارهای کوچک و شرکتهای چندملیتی، همه در محاصرهی حملاتی قرار دارند که هر روز پیچیدهتر، سریعتر و بیرحمتر میشوند.

مهاجمان به همان اندازه که از ضعفهای انسانی سود میبرند، با بهرهگیری از تکنیکهای پیشرفته مثل سوءاستفاده از آسیبپذیریهای ناشناخته و حملات باجافزاری چندلایه، مرزهای امنیت دیجیتال را در هم میشکنند. در چنین جهانی، داشتن نگاهی دقیق و بیطرفانه به واقعیت تهدیدات، بیش از همیشه حیاتی است.

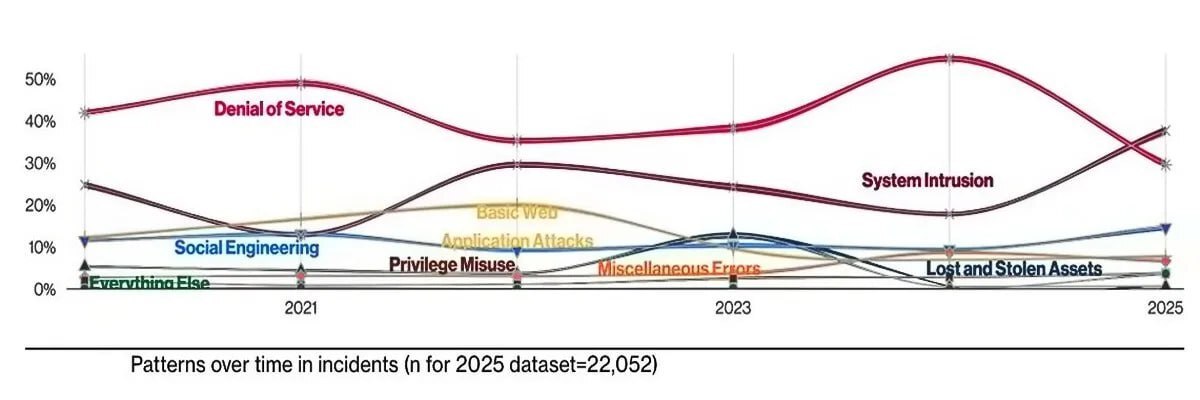

هجدهمین گزارش سالانهی ورایزن دربارهی رخنههای اطلاعاتی (DBIR) در سال ۲۰۲۵، نگاهی جامع به دنیای جرمهای سایبری در سراسر جهان میاندازد. در این گزارش، ۲۲٬۰۵۲ حادثهی امنیتی بررسی شده که ۱۲٬۱۹۵ مورد از آنها، رخنههای تأییدشده در دادهها بودند؛ رقمی که یک رکورد جدید محسوب میشود.

این حوادث از ۱۳۹ کشور مختلف و در بازهی زمانی بین اول نوامبر ۲۰۲۳ تا آخر اکتبر ۲۰۲۴ اتفاق افتادهاند. ورایزن در این تحلیل، از دادههای تیم مشاورهی تحقیقاتی خود (VTRAC)، اطلاعات ارائهشده توسط مشارکتکنندگان جهانی، و حوادثی که بهصورت عمومی گزارش شده بودند استفاده کرده و همهی این دادهها را با چارچوب استاندارد VERIS منظم کرده است.

دادههای سال ۲۰۲۵ چندین روند تاریک و نگرانکننده را آشکار میکنند؛ روندهایی که نهتنها تصویری از چالشهای کنونی ارائه میدهند، بلکه مسیر تحولات امنیت سایبری در آینده را نیز تا حدودی روشن میکنند:

از افزایش نقش اشخاص و شرکتهای شخص ثالث در نشت دادهها گرفته تا گسترش باجافزارها و از تکامل روشهای سواستفاده از آسیبپذیریها تا ظهور تهدیدات نوین مبتنی بر هوش مصنوعی؛ همگی بخشی از چشمانداز پیچیدهی امنیت سایبری امروز هستند که در ادامه مروری بر مهمترین آنها خواهیم داشت.

نقش شرکتهای ثالث در نشت دادهها

در حال حاضر زنجیره تأمین دیجیتال یکی از مهمترین نقاط آسیبپذیر اصلی سازمانها محسوب میشود.

در بازهی یک سال گذشته سهم رخنههایی که در آنها پای طرفهای ثالث وسط بود، نسبتبه سال قبل دوبرابر شد و از ۱۵ درصد به ۳۰ درصد رسید. این افزایش نگرانکننده شامل آسیبپذیریهای نرمافزارهای شرکتهای تأمینکننده و سوءاستفاده از اعتبارنامههای سرقت شده در محیطهای شخص ثالث میشود.

گزارش ورایزن تأکید میکند که وقتی پای شرکتهای بیرونی وسط باشد، مدیریت امنیت واقعاً سخت میشود و لازم است از همان اول، موقع انتخاب و همکاری با تأمینکنندهها، امنیت هم یکی از ملاکهای اصلی باشد.

مدیریت امنیت سایبری وقتی پای شرکتهای ثالث در میان باشد، سختتر میشود

چند حادثهی پر سروصدا، مثل حمله به پلتفرم Snowflake، نشان داد که سرقت اطلاعات کاربری (که بیشترشان حتی احراز هویت دوعاملی هم نداشتند) میتواند به دسترسیهای گسترده و خروج دادههای حساس منجر شود. در این حمله، حدود ۱۶۵ سازمان آسیب دیدند.

جالب اینکه بررسیها نشان داد حدود ۸۰ درصد از حسابهایی که در این حمله مورد سوءاستفاده قرار گرفتند، پیش از نیز در معرض افشای اطلاعات بودند عمدتاً بهخاطر بدافزارهای جمعکنندهی اطلاعات یا مخازن کد عمومی.

تحقیقات نشان میدهد رفع مشکل فاششدن اطلاعات حساس (مثل کلیدهای API یا توکنها) که در گیتهاب پیدا میشوند، به طور میانگین ۹۴ روز طول میکشد.

رخنههایی که سرویسدهندههای SaaS تخصصی مثل Change Healthcare، CDK Global و Blue Yonder را درگیر کردند، نشان دادند که مشکلات امنیتی شرکتهای ثالث چقدر میتواند کسبوکارها را به بحران بکشد؛ بهویژه در صنایع سلامت، خردهفروشی، هتلداری و رستورانها.

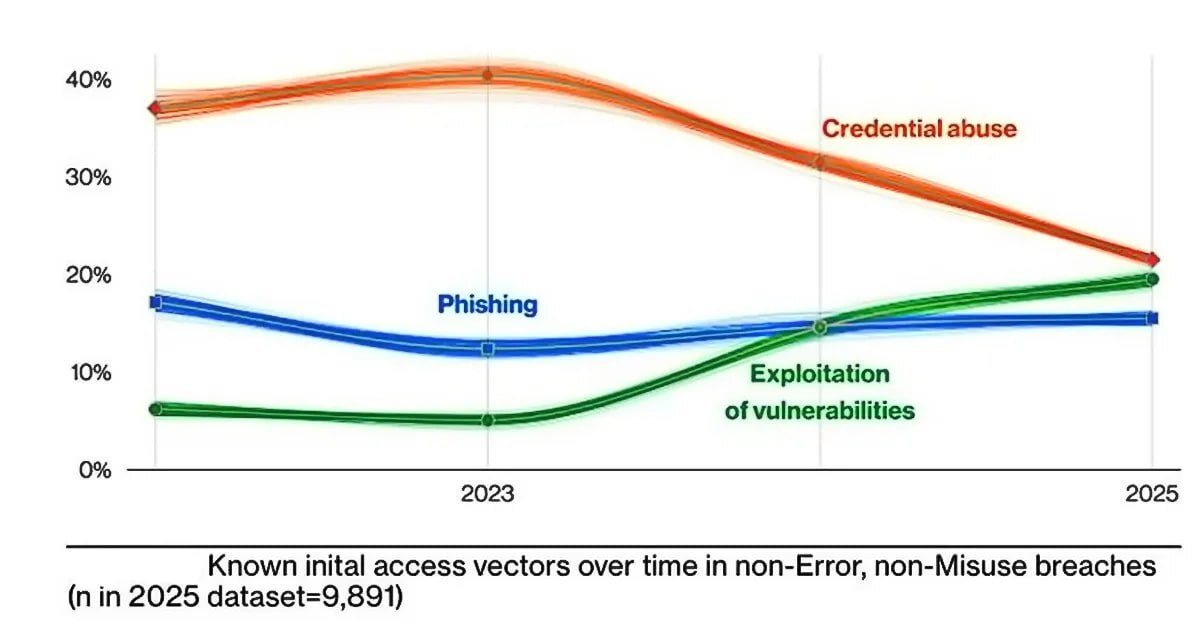

سوءاستفاده از آسیبپذیریها

طبق آخرین آمارها سوءاستفادهی هکرها از نقاط ضعف امنیتی سیستمها برای «نفوذ اولیه» به ۲۰ درصد رسیده است؛ یعنی ۳۴ درصد بیشتر از پارسال و تقریباً همتراز سوءاستفاده از اعتبارنامهها و اطلاعات کاربری با نرخ ۲۲ درصد.

این رشد به طور قابلتوجهی از آسیبپذیریهای روز صفر در دستگاههای لبه (مانند VPNها) ناشی میشود که ۲۲ درصد از اهداف بهرهبرداری را تشکیل میدهند، یعنی افزایشی تقریباً هشت برابری از نرخ ۳ درصدی سال گذشته.

باوجود تلاشهای انجام شده، تنها حدود ۵۴ درصد از آسیبپذیریهای شناسایی شده در دستگاههای لبه (بهویژه آنهایی که در فهرست CISA KEV قرار دارند) به طور کامل برطرف شدهاند و میانگین زمان رفع آنها ۳۲ روز بود. نگرانکنندهتر اینکه مدت زمانی که طول میکشد تا یک آسیبپذیری از لحظهی شناسایی مورد سوءاستفاده قرار بگیرد، همچنان خیلی کوتاه است: معمولاً حدود ۵ روز.

و برای دستگاههای لبهای، این زمان تقریباً صفر روز برآورد میشود! یعنی مهاجمان خیلی وقتها قبل از اینکه آسیبپذیری حتی به طور رسمی اعلام شود، از آن سوءاستفاده کردهاند.

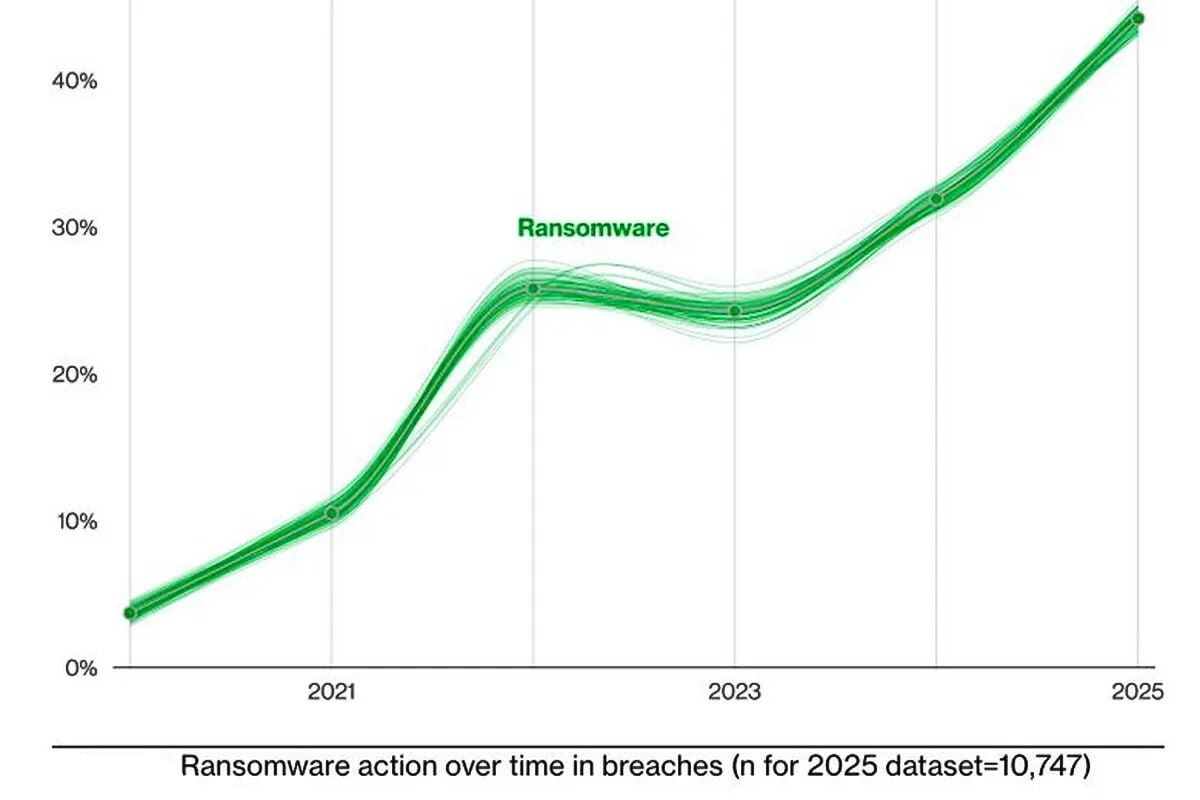

رشد و تکامل باجافزارها

باجافزارها سالبهسال خطرناکتر میشوند. امسال باجافزارها (چه با رمزگذاری فایلها و چه بدون آن) با ۳۷ درصد افزایش نسبتبه سال قبل در ۴۴ درصد از تمام نشتهای داده حضور داشتهاند و درعینحال در ۳۱ درصد از کل حوادث امنیتی نیز مشاهده شدهاند.

اما نکتهی جالب اینکه با اینکه تعداد حملات بیشتر شده، قربانیها میزان باج کمتری پرداخت کردهاند: میانگین مبلغ باج پرداختی از ۱۵۰ هزار دلار در سال گذشته به ۱۱۵ هزار دلار رسیده است. این کاهش چشمگیر هم به این دلیل است که حدود ۶۴ درصد از قربانیان اصلاً باج را پرداخت نکردهاند درحالیکه دو سال پیش فقط ۵۰ درصد از شرکتهای آسیبدیده از پرداخت باج خودداری میکردند.

البته باجافزارها بیشتر کسبوکارهای کوچک و متوسط (SMB) را هدف قرار میدهند. در این گروه، ۸۸ درصد از رخنهها و نشتهای داده با باجافزار همراه بودهاند، درحالیکه این نرخ برای سازمانهای بزرگتر فقط ۳۹ درصد گزارش میشود.

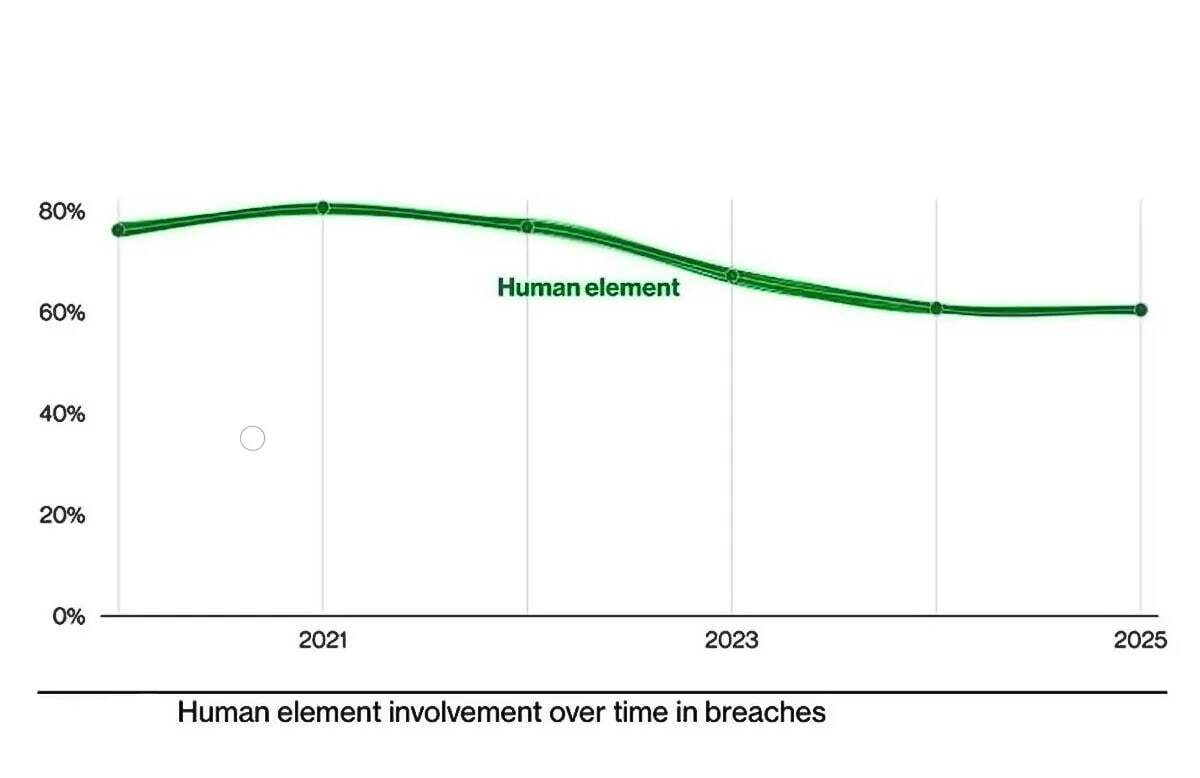

عامل انسانی

با اینکه ماشینها و سیستمها هر روز پیشرفتهتر میشوند، انسانها همچنان یکی از اصلیترین نقاط ضعف امنیتی هستند. حدود ۶۰ درصد از نشتهای داده بهنوعی با خطاهای انسانی مرتبط بودهاند؛ مثل کلیک روی لینکهای فیشینگ، اشتباه در ارسال اطلاعات، یا استفاده نادرست از رمزهای عبور.

البته این نرخ نسبتبه سالهای قبل کمی کاهشیافته که میتواند نشاندهنده افزایش حملات خودکار به آسیبپذیریهای فنی باشد. عوامل انسانی مهم شامل این موارد هستند:

- کلیک روی لینکهای فیشینگ یا فریبهای مشابه برای دزدیدن اطلاعات کاربری

- خطاهایی مثل فرستادن اطلاعات به مقصد اشتباه یا تنظیمات نادرست سیستمها

- تعامل مستقیم با بدافزارها

به گفتهی کارشناسان، در دنیای امروز، آموزش کارکنان برای تشخیص این تهدیدها بهاندازه داشتن فایروال و آنتیویروس اهمیت دارد.

انگیزههای جاسوسی

امسال حملاتی که با هدف جاسوسی انجام شده بودند، با رشد چشمگیری ۱۷ درصد از کل نشتهای داده را تشکیل میدادند. یکی از دلایل این رشد، این بود که اطلاعات دریافتی از منابع مختلف بهتر و شفافتر شده و حالا دید بهتری نسبت به این نوع حملات داریم.

در اکثر نشتهای داده با انگیزه جاسوسی (۷۰ درصد)، مهاجمان از آسیبپذیریهای سیستمها برای ورود اولیه استفاده کردهاند.

نکتهی قابلتوجه اینکه حدود ۲۸ درصد از حوادث مرتبط با گروههایی که از طرف دولتها حمایت میشوند، انگیزهی مالی هم داشتهاند. این نشان میدهد که برخی هکرهای دولتی «با یک تیر دو هدف» را میزنند: هم اطلاعات مهم را سرقت میکنند و هم به دنبال پول هستند.

این روند میتواند خط مرزی بین هکرهای مالی و جاسوسی را کمرنگ کند و تشخیص انگیزه اصلی پشت یک حمله را دشوارتر سازد.

اعتبارنامههای سرقتشده و بدافزارهای سارق اطلاعات

سوءاستفاده از رمزهای عبور دزدیده شده همچنان یکی از راههای اصلی نفوذ به سیستمها محسوب میشود (۲۲ درصد موارد). تحلیل لاگهای بدافزارهای سارق اطلاعات (Infostealer)، روند نگرانکنندهای را دررابطهبا افشای اطلاعات شرکتها نشان میدهند: ۳۰ درصد از سیستمهای آلوده، دستگاههایی با لایسنس سازمانی بودهاند.

نکته مهمتر اینکه ۴۶ درصد از سیستمهای آلوده که حاوی اطلاعات ورود سازمانی بودند، اصلاً تحت مدیریت شرکت قرار نداشتند و دستگاههای شخصی (BYOD) بودهاند. این یعنی کارمندان روی لپتاپ یا گوشی شخصی خود هم به سیستمهای شرکت وصل میشوند و ناخواسته راه نشت اطلاعات را هموار میکنند.

مقایسه اطلاعات بدافزارهای سارق با قربانیان باجافزارها در سال ۲۰۲۴ نشان میدهد که ۵۴ درصد از این قربانیان، قبلاً نام دامنهشان در فهرستهای نشتیافته دیده شده و ۴۰ درصد آنها هم ایمیلهای سازمانیشان لو رفته بود. این ارتباط قوی ثابت میکند که بدافزارهای سارق اطلاعات، منبع اصلی تأمین رمزهای عبوری هستند که بعداً در حملات باجافزاری مورد استفاده قرار میگیرند، احتمالاً از طریق دلالهای دسترسی (Access Brokers) که این اطلاعات را میخرند و میفروشند.

به بیان ساده، هکرها ابتدا اطلاعات ورود کارمندان را میدزدند، سپس این اطلاعات را در بازار سیاه میفروشند و نهایتاً گروههای باجافزاری با خرید این اطلاعات بهراحتی وارد شبکه شرکتها میشوند.

هوش مصنوعی مولد: دوست یا دشمن؟

هوش مصنوعی مولد هنوز عامل اصلی حملات سایبری به شمار نمیرود، اما شواهد نشان میدهد هکرها بهتدریج بیشتر از آن استفاده میکنند؛ بهویژه برای بهبود حملات فیشینگ و نوشتن کدهای مخرب.

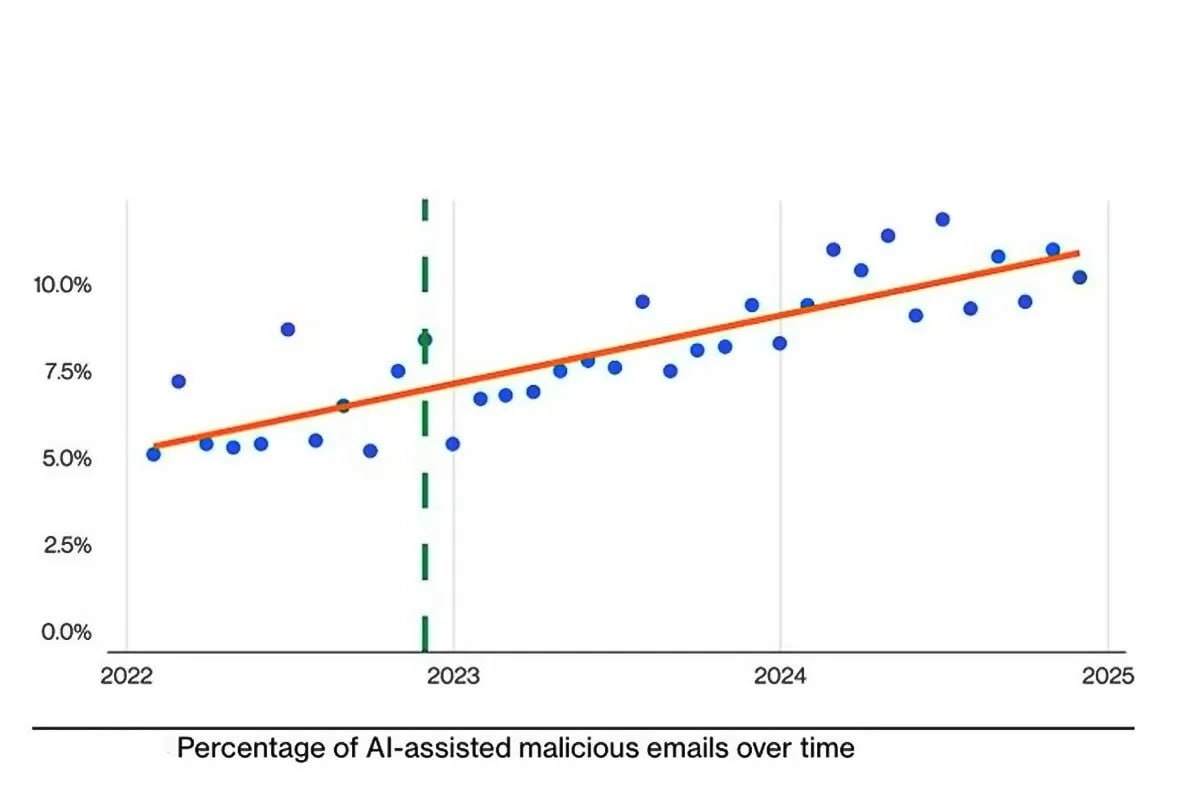

طی دو سال گذشته، تعداد ایمیلهای مخربی که متن آنها توسط هوش مصنوعی تولید شده، تقریباً دوبرابر افزایشیافته و از حدود ۵ درصد به ۱۰ درصد رسیده است.

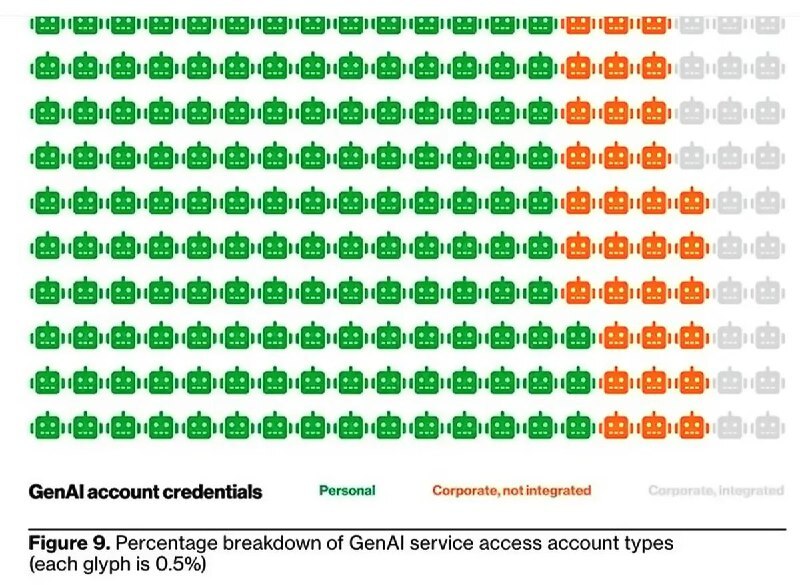

اما خطر نوظهور را میتوانیم نشت اطلاعات به پلتفرمهای هوش مصنوعی مولد بدانیم. تحلیلها نشان میدهد ۱۴ تا ۱۵ درصد از کارمندان به طور مرتب از سیستمهای هوش مصنوعی روی دستگاههای شرکتی استفاده میکنند. از این گروه ۷۲ درصد با ایمیلهای غیرشرکتی وارد پلتفرمها شدهاند و ۱۷ درصد هم با ایمیل سازمانی، ولی بدون هیچ سیستم احراز هویت مطمئنی مثل SAML.

به بیان سادهتر، کارمندان اطلاعات محرمانه شرکت را در چتباتهای هوش مصنوعی عمومی وارد میکنند، بدون اینکه نگران عواقب آن باشند. این میتواند بهاندازه یک حمله سایبری خارجی برای سازمانها خطرناک باشد.

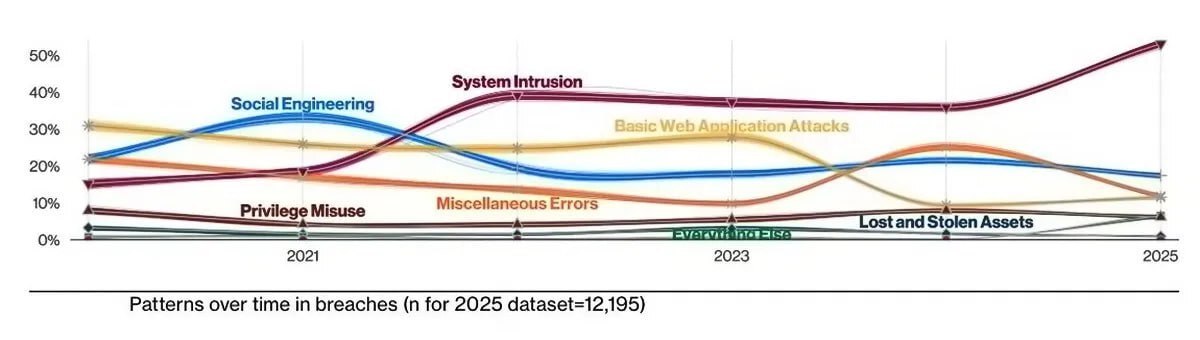

تحلیل الگوهای حملات سایبری

گزارش ورایزن حوادث امنیتی را براساس الگوهای رایج طبقهبندی میکند:

نفوذ به سیستم

کارشناسان بزرگترین و رایجترین الگوی حمله را نفوذ به سیستم میدانند که در ۷۵ درصد از موارد با باجافزارها همراهاند. در این دسته حملات معمولاً ترکیبی از هک، بدافزار و گاهی مهندسی اجتماعی به کار گرفته میشوند.

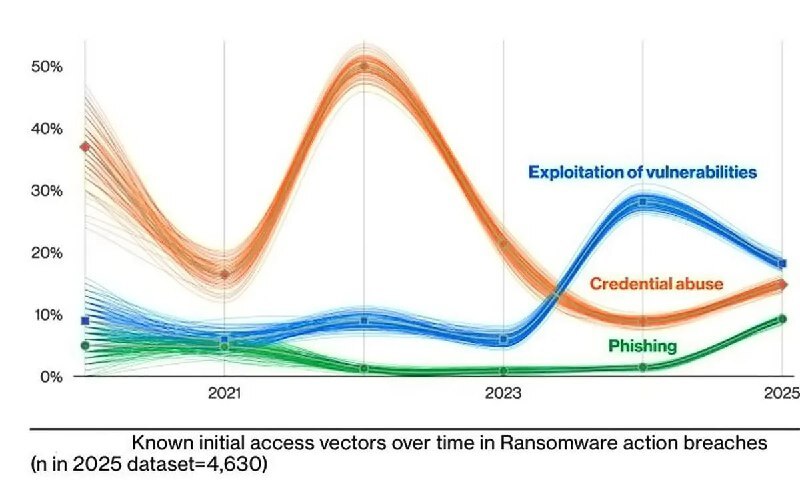

هکرها برای نفوذ اولیه در حملات باجافزاری معمولاً از سه روش استفاده میکنند: سوءاستفاده از رمزهای عبور، بهرهبرداری از آسیبپذیریها و فیشینگ. هرچند استفاده از آسیبپذیریها در حملات باجافزاری نسبت به اوج سال گذشته که تحتتأثیر آسیبپذیری MOVEit بود، کاهشیافته، اما همچنان نرخ بسیار بالایی دارد و از سال ۲۰۲۲ تا کنون دوبرابر شده است.

حملات Magecart که سایتهای فروش آنلاین را برای سرقت اطلاعات پرداخت هک میکنند، بخش دیگری از این الگو هستند. این حملات فقط یک درصد از موارد نفوذ به سیستم را تشکیل میدهند، اما ۸۰ درصد از نشتهای مربوط به کارتهای پرداخت از این طریق انجام میشود. هکرها معمولاً سایتهای کوچکتر (با میانگین ۷ هزار بازدیدکننده ماهانه) را هدف میگیرند و زمان آلودگی کوتاهی دارند (معمولاً کمتر از ۳۰ روز).

در حملاتی که با انگیزهی جاسوسی انجام میشود، مهاجمان بیشتر از اطلاعات کاربری دزدیدهشده و بدافزار برای ماندن در سیستم و حرکت در داخل شبکه استفاده میکنند.

مهندسی اجتماعی

مهندسی اجتماعی همچنان یکی از الگوهای اصلی حملات باقیمانده و در ۱۶ تا ۲۲ درصد از نشتهای داده نقش دارد. فیشینگ و ترفندهای متقاعدسازی، تکنیکهای اصلی در این دسته هستند.

جاسوسی یکی از انگیزههای مهم در این الگو محسوب میشود (۵۲ درصد از موارد)، درحالیکه انگیزههای مالی هم تقریباً به همان اندازه قوی هستند (۵۵ درصد) و گاهی مهاجمان هر دو هدف را با هم دنبال میکنند، مخصوصاً گروههایی که به دولتها وابستهاند.

روشهای دور زدن احراز هویت چندعاملی

حدود ۴ درصد از کل نفوذها هم تکنیکهای پیشرفتهی دور زدن احراز هویت دوعاملی دیده میشود، مثل:

- حملات AiTM یا مهاجم در میانهی مسی: وقتی هکر خودش را بین کاربر و سرویس اصلی قرار میدهد بدون اینکه کاربر متوجه شود.

- Password Dumping یا سرقت رمزهای عبور

- SIM Swapping یا تعویض سیمکارت، وقتی هکر با دست یافتن به اطلاعات شخصی کاربر، به امکانات سیمکارت او دست پیدا میکند، بدون اینکه سیمکارت را بهطور فیزیکی دزدیده باشد.

یکی دیگر از مدلهای حملهای که امسال بیشتر شد، «بمباران اعلان» یا MFA Fatigue Attack بود، به این معنی که هکرها با فرستادن پشتسرهم درخواست احراز هویت، کاربر را خسته میکنند تا نهایتاً تأیید اشتباهی بفرستد. این روش بیشتر توسط گروههای دولتی استفاده شده است.

و اما کلاهبرداری ایمیل تجاری (BEC) همچنان بحرانهای پرهزینهای در پی دارد: در سال ۲۰۲۴، فقط این نوع حمله ۶٫۳ میلیارد دلار ضرر به شرکتها زد، درحالیکه متوسط خسارت هر مورد هم حدود ۵۰ هزار دلار بود، معمولاً از طریق انتقال پول (وایر ترنسفر).

دادههای شبیهسازی فیشینگ نشان میدهد که اگرچه نرخ کلیک نهایتاً به یک سطح ثابت میرسد (میانگین حدود ۱٫۵ درصد پس از آموزشهای گسترده)، اما نرخ گزارشدهی ایمیلهای مشکوک هم بعد از آموزشهای جدید به طور قابل توجهی افزایش مییابد: از ۵ درصد به ۲۱ درصد.

با این حساب آنچه در مقابله با فیشینگ اهمیت دارد، فقط کاهش نرخ کلیک نیست، بلکه افزایش آگاهی و تمایل کارکنان به گزارش این حملات نیز نقشی کلیدی ایفا میکند.

حملات پایه به برنامههای وب

این نوع حملات سریع و بهصورت حملههای مستقیم به برنامههای تحت وب پیش میروند: «وارد شو، داده را بگیر و خارج شو». در ۸۸ درصد از موارد این گروه شاهد استفاده از رمزهای عبور سرقت شده هستیم، ضمن اینکه حمله با آزمون و خطای رمز عبور هم در این دسته زیاد دیده میشود.

نکتهی قابلتوجه اینکه امسال انگیزه جاسوسی به انگیزه اصلی در این الگو تبدیل شده بود (۶۱-۶۲ درصد) که جهش قابلتوجهی نسبت به نرخ ۱۰ تا ۲۰ درصد گذشته را نشان میدهد. با این شواهد گویا عوامل دولتی هم به حملات سادهتر مبتنی بر رمز عبور روی آوردهاند.

این الگو ارتباط عمیقی با دنیای پر از اطلاعات لو رفته دارد، یعنی همان جایی که میلیاردها رمز عبور میلیاردها رمز عبور (چه رمزهای هششده، چه رمزهای ساده) در سال ۲۰۲۴ در دیتابیسهای هکشده منتشر شده بود.

خطاهای متفرقه

این الگو بهسادگی برخی اقدامات غیرعمدی را بیان میکند که امنیت سایبری را به خطر میاندازند. گرچه این دسته از مشکلات نسبت به گذشته کمتر شده، ولی همچنان در بخشهایی مانند بهداشت و درمان و بخش عمومی و سازمانهای بزرگتر دردسرساز میشوند و در ۹۸ درصد موارد هم کارکنان داخلی مقصرند.

رایجترین مدلهای خطا عبارتاند از:

- فرستادن اطلاعات به گیرندهی اشتباهی (چه بهصورت ایمیلی، چه کاغذی)

- باز گذاشتن دیتابیسهای حساس روی اینترنت بدون هیچ حفاظتی

- اشتباه در انتشار اطلاعات حساس

بیشتر از هر چیز، دادههای شخصی قربانی این اشتباهات میشوند؛ چنانکه در ۹۵ درصد مواقع اطلاعاتی مثل اسم، شماره تماس، آدرس و نظیر آن لو میرود.

سوءاستفاده از دسترسیها

گاهی اوقات مشکل از افراد داخل سازمان شروع میشود؛ یعنی پرسنلی که دسترسی قانونی دارند، ولی از این دسترسیها از استفاده غیرمجاز یا بدخواهانه میکنند. درحالیکه ۹۰ درصد از این سوءاستفادهها توسط کارکنان داخلی انجام شده، ولی امسال نقش شرکای تجاری هم بیشتر شد و به ۱۰ درصد رسید.

طبق آمار ۸۹ درصد مواقع انگیزهی مالی پشت ماجرا است، ولی ۱۰ از این حملات هم با هدف جاسوسی صورت میگیرد.

نکتهی نگرانکننده اینکه که امسال کاربران عادی و مدیران سیستم (ادمینها) تقریباً با نرخ مشابهی درگیر این سوءاستفادهها بودهاند و ازآنجاکه مدیران دسترسیهای گستردهتری دارند، میتوانند بحرانهای جدیتری را ایجاد کنند.

این حملات اغلب از طریق دسترسی معمولی به شبکه داخلی (LAN) انجام میشود، یعنی فرد بهسادگی اطلاعاتی را کپی میکند که به آنها دسترسی دارد. البته در حدود یکچهارم موارد این مشکل از طریق دسترسی از راه دور ایجاد شده است.

حملات منع سرویس (DoS)

حملات DoS بیشتر از اینکه باعث دزدیدن و نشت اطلاعات شوند، سیستمها را از کار میندازند یا دسترسی به سرویسها را قطع میکنند. بااینحال همچنان بهعنوان یکی از الگوهای اصلی حوادث امنیتی شناخته میشوند.

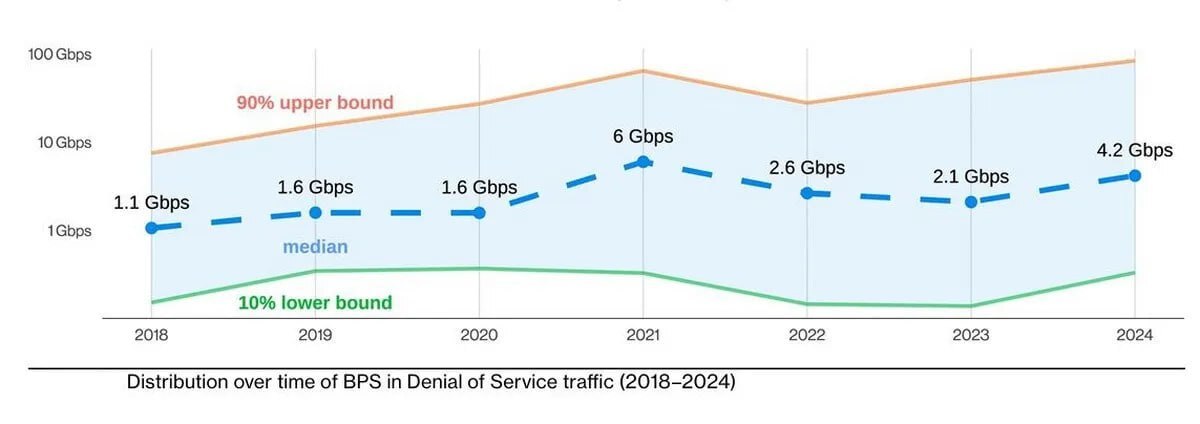

از سال ۲۰۱۸ تا به امروز، حجم این حملات به طرز شگفتانگیزی بیشتر شده، تا جایی که تعداد بستههای ارسالی در هر ثانیه (PPS) بیش از ۲۰۰ و حجم دادههای ارسالی در هر ثانیه (BPS) هزار درصد افزایش یافتهاند!

بخشهای مالی، تولید و خدمات حرفهای بیش از سایرین هدف این حملات بودهاند. اگرچه DoSها معمولاً منجر به دزدی اطلاعات نمیشوند، اما میتوانند عملیات کسبوکار را مختل کنند و هزینههای هنگفتی روی دوش سازمانها بگذارند. گاهی نیز این حملات با قصد منحرفکردن توجه مدیران و بهعنوان پوشش حملات دیگر استفاده میشوند.

گمشدن یا دزدیدهشدن داراییهای اطلاعاتی

امسال هم الگوی مفقودشدن دستگاهها و اطلاعات دیجیتال روندی نزولی را طی میکند، عمدتاً به این دلیل که حالا خیلی از شرکتها از راهکارهای کنترلی مثل رمزگذاری (Encryption) استفاده میکنند، یعنی حتی اگر لپتاپی هم گم شود اطلاعات داخل آن قابلدسترسی نیست.

با افزایش نرخ کار ریموت و استفاده از فناوریهای ابری، اهمیت فیزیکی دستگاهها کمتر شده، چرا که دادههای حساس کمتر روی خود دستگاهها ذخیره میشوند. بااینحال کارشناسان تأکید میکنند که لپتاپها و موبایلهای شرکتی را همیشه باید با رمزگذاری قوی محافظت کرد.

تفاوتهای کسبوکارهای کوچک با سازمانها

هم کسبوکارهای کوچک و متوسط و هم شرکتهای بزرگ تقریباً با تهدیدات مشابهی روبهرو هستند؛ مثل سوءاستفاده از اطلاعات کاربری دزدیدهشده (حدود ۳۲ تا ۳۳ درصد برای هر دو گروه).

بااینحال باجافزارها در نشت دادهی کسبوکارهای کوچک نقش چشمگیرتری ایفا میکنند (۸۸ درصد در مقابل ۳۹ درصد کسبوکارهای بزرگ) اما خطاهای متفرقه و اشتباهات انسانی در سازمانهای بزرگ بسیار رایجترند و دلیل اصلی ۱۸ درصد از رخنهها محسوب میشوند.

این تفاوت به ما میگوید سازمانهای بزرگ در تشخیص تهدیدات خارجی بهتر عمل میکنند، درحالیکه کسبوکارهای کوچکتر منابع کمتری برای مقابله با تهدیدات پیشرفته دارند.

نشت داده در بخشها و صنایع مختلف

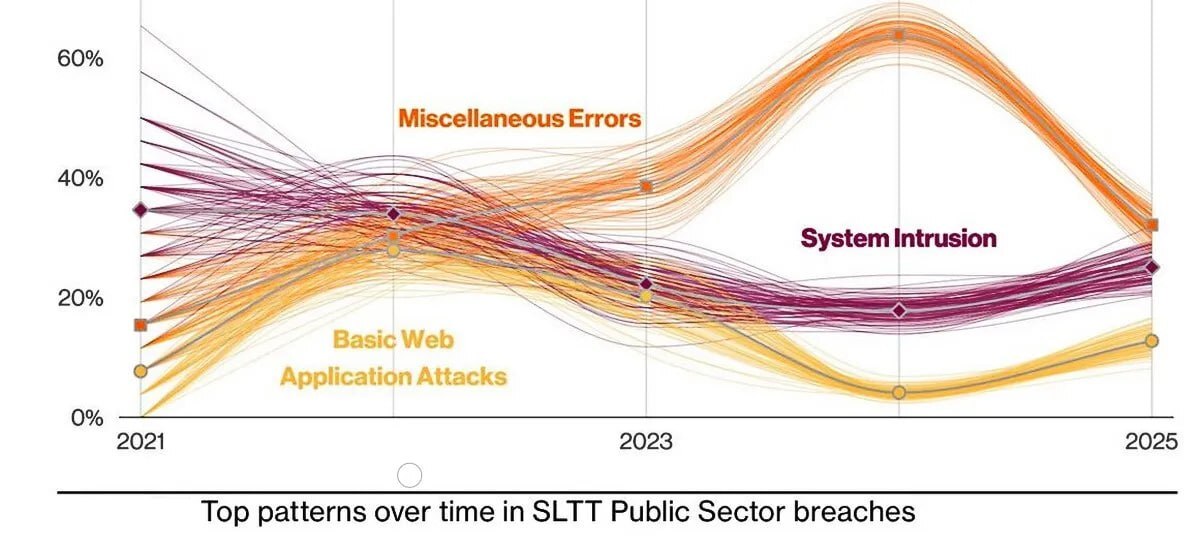

بخش دولتی

در بخشهای دولتی، سه الگوی حمله بیشتر از سایرین دیده میشود:

- نفوذ به سیستم که در ۳۰ درصد موارد از طریق باجافزار انجام میشود

- اشتباهات متفرقه مخصوصاً ارسال اشتباهی اطلاعات

- حملات مستقیم به برنامههای وب یا مهندسی اجتماعی (با نرخ تقریباً برابر)

بهعلاوه ۲۹ درصد حملات سایبری در تمام سطوح بخشهای دولتی با انگیزهی جاسوسی صورت میگیرد که نرخ قابلتوجهی است. بررسیهای پنجساله نشان میدهد که در سطح فدرال، بیشتر حملات در قالب نفوذ به سیستم انجام شدهاند، ولی در سطوح پایینتر مثل ایالتی یا محلی (SLTT)، اشتباهات انسانی هم به همان اندازه رایج بودهاند.

کمبود بودجه و کوچک بودن تیمهای امنیتی همچنان بزرگترین مشکل بخشهای SLTT محسوب میشوند.

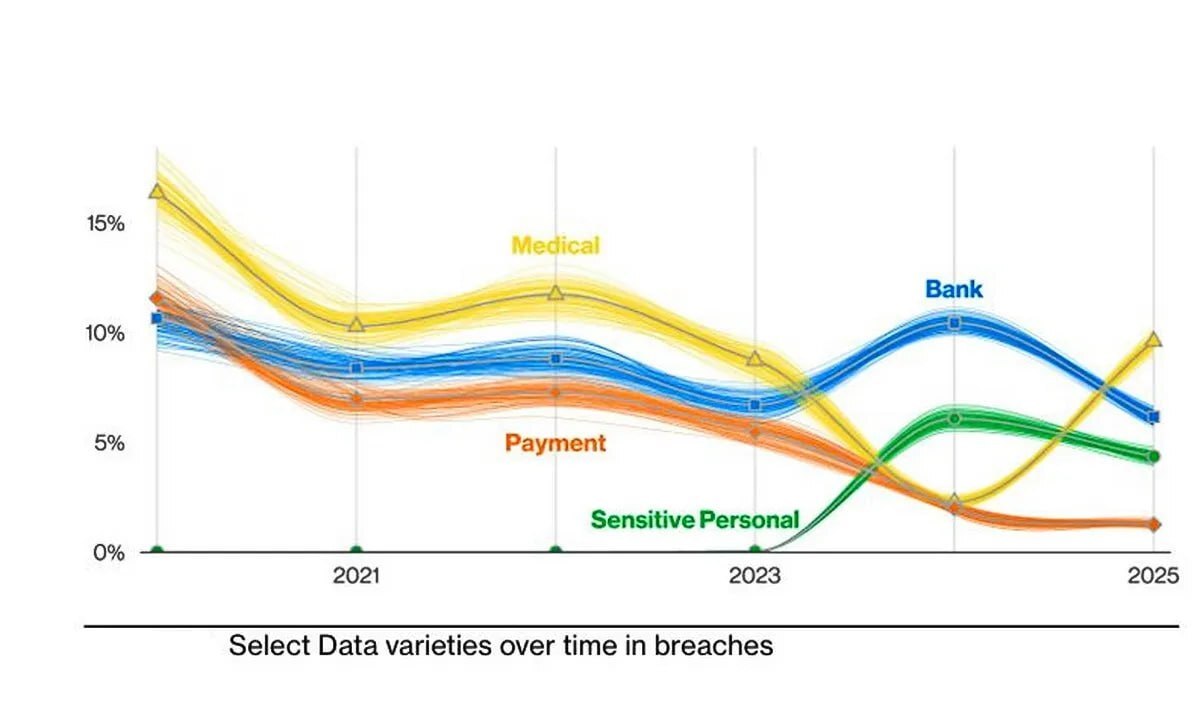

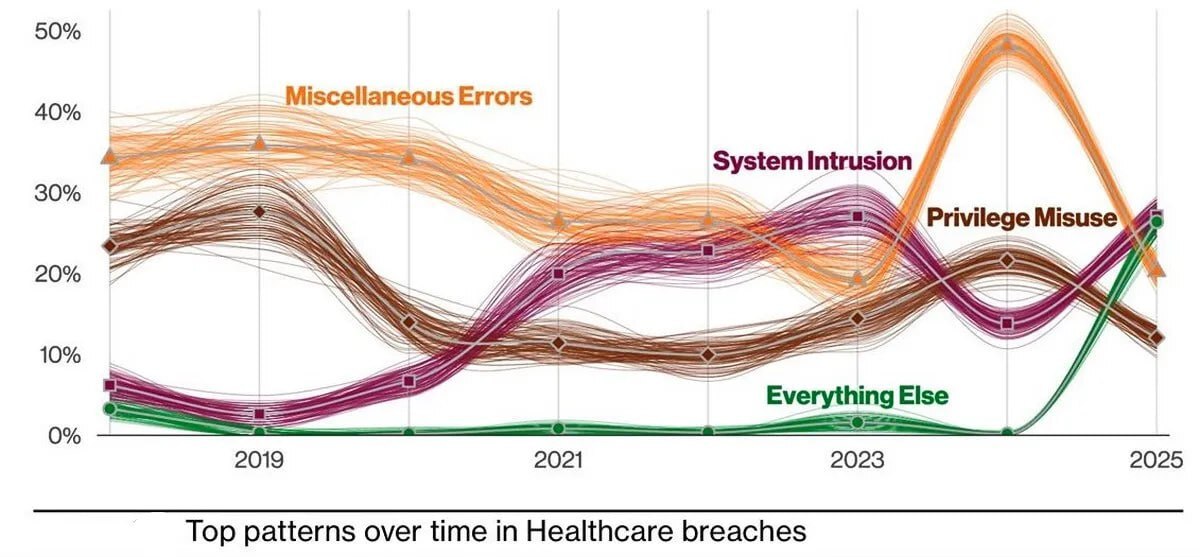

بهداشت و درمان

حملات سایبری در بخش بهداشت و درمان امسال هم کمی بیشتر شده و البته الگوی اصلی حمله، دیگر اشتباهات انسانی نیست؛ بلکه نفوذ به سیستم که شامل باجافزار هم میشود، در رتبهی اول قرار دارد.

نشتهای دادهی مرتبط با تأمینکنندگان، شرکا و شرکتهای شخص ثالث آسیب زیادی به این صنعت زدهاند و انگیزه جاسوسی هم از ۱ درصد به ۱۶ درصد افزایشیافته است.

در این میان دادههای پزشکی (۴۵ درصد) و اطلاعات شخصی (۴۰ درصد) بیشتر در معرض حمله و تخریب قرار گرفتند. حساسیت این اطلاعات و وابستگی روزافزون مراکز درمانی به سیستمهای دیجیتال، این بخش را به هدفی جذاب برای مهاجمان تبدیل کرده است. فراموش نکنیم که حملات سایبری به این بخش میتواند علاوه بر خسارات مالی، جان بیماران را نیز به خطر بیندازد.

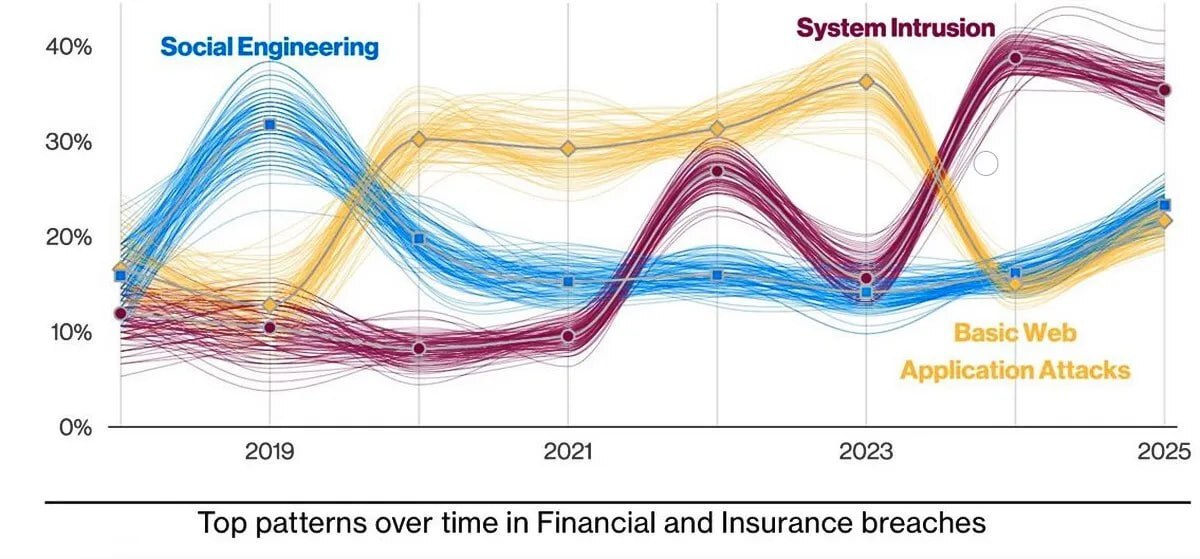

بخش مالی و بیمه

در صنعت مالی و بیمه، الگوهای اصلی حملات شامل نفوذ به سیستم، مهندسی اجتماعی و حملات پایه به برنامههای وب بودهاند. انگیزه اصلی مهاجمان عمدتاً مالی بوده (۹۰ درصد)، اما انگیزه جاسوسی نیز از ۵ درصد به ۱۲ درصد افزایشیافته است.

باجافزار و استفاده از اعتبارنامههای سرقت شده، روشهای اصلی حمله بودهاند. بانکها و مؤسسات مالی همواره اهداف اصلی هکرها محسوب میشوند، زیرا مستقیماً با پول سروکار دارند. بهعلاوه، آنها دادههای حساس زیادی را نگهداری میکنند که برای کلاهبرداریهای هویتی ارزشمند است. خوشبختانه این صنعت معمولاً سرمایهگذاری بیشتری در امنیت سایبری میکند که تا حدی آنها را در برابر برخی تهدیدات مصون نگه میدارد.

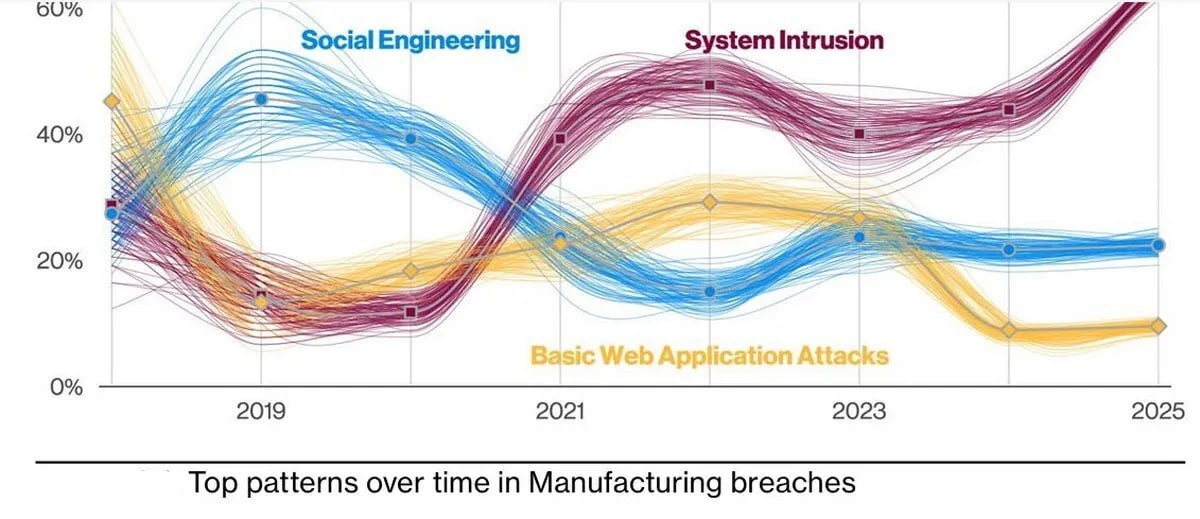

بخش تولیدی

امسال نشت داده در بخش تولیدی، نرخی شدیداً صعودی را تجربه میکند و البته سه الگوی غالب حمله اینجا هم مشابه صنایع دیگر بودهاند: ۶۰ درصد نفوذ به سیستم، ۲۲ درصد مهندسی اجتماعی و ۹ درصد حمله به برنامههای تحت وب.

اما نکتهی جالب این بخش را میتوانیم رشد انگیزهی جاسوسی حملات سایبری از ۳ درصد به ۲۰ درصد بدانیم. دادههای داخلی شرکتها بیش از سایر اطلاعات مورد سرقت قرار گرفتهاند و برای مثال در ۶۴ درصد موارد، برنامهها، گزارشها و اسناد مهم هدف اصلی هک بودهاند. در این بخش هم بیش از ۹۰ درصد از شرکتهای تولیدی که دچار نشت داده شدهاند، کسبوکارهای کوچک و متوسط بودهاند.

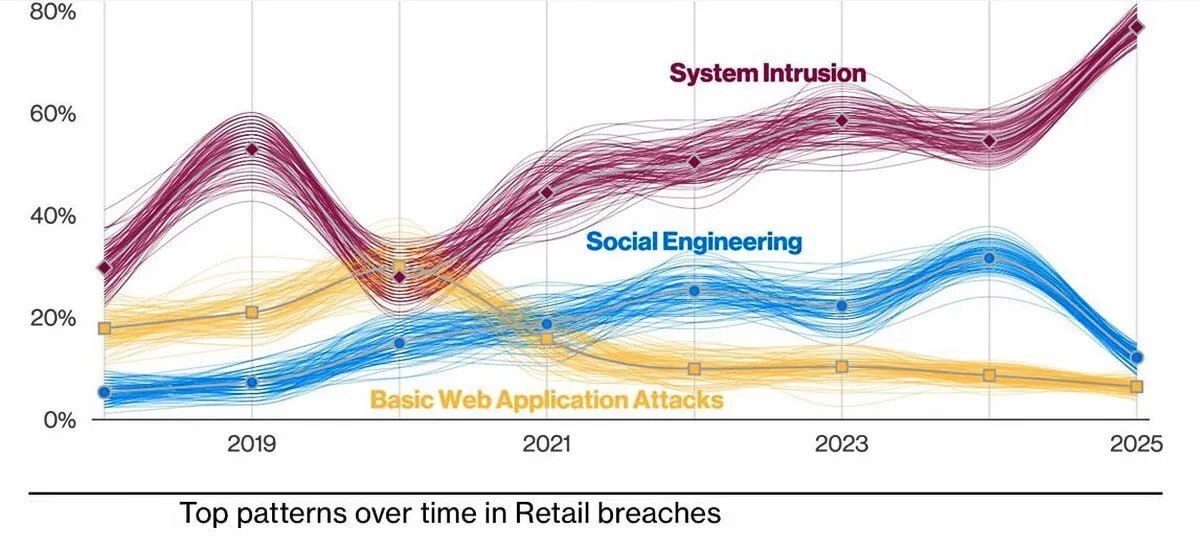

خردهفروشیها

در صنعت خردهفروشی الگوهای آشنای حمله تکرار شدهاند: نفوذ به سیستم، مهندسی اجتماعی و حملات پایه به برنامههای وب. همچنان ۱۰۰ درصد از انگیزههای حمله مالی بوده، ولی در کنار آن انگیزهی جاسوسی هم از یک درصد در سال گذشته به ۹ درصد افزایشیافته است.

تمرکز حملات تا حدی تغییر کرده و از اطلاعات کارتهای پرداخت (۱۲ درصد) به سمت دادههای داخلی (۶۵ درصد) و اعتبارنامهها (۲۶ درصد) متمایل شده. فروشگاههای آنلاین و خردهفروشیها اهداف مطلوبی برای هکرها هستند، زیرا روزانه با هزاران تراکنش مالی سروکار دارند. باوجود بهبود امنیت پرداختها، مهاجمان حالا بیشتر به دنبال سرقت اطلاعات مشتریان و دادههای داخلی شرکتها هستند تا بعداً از آنها برای کلاهبرداری یا اخاذی استفاده کنند.

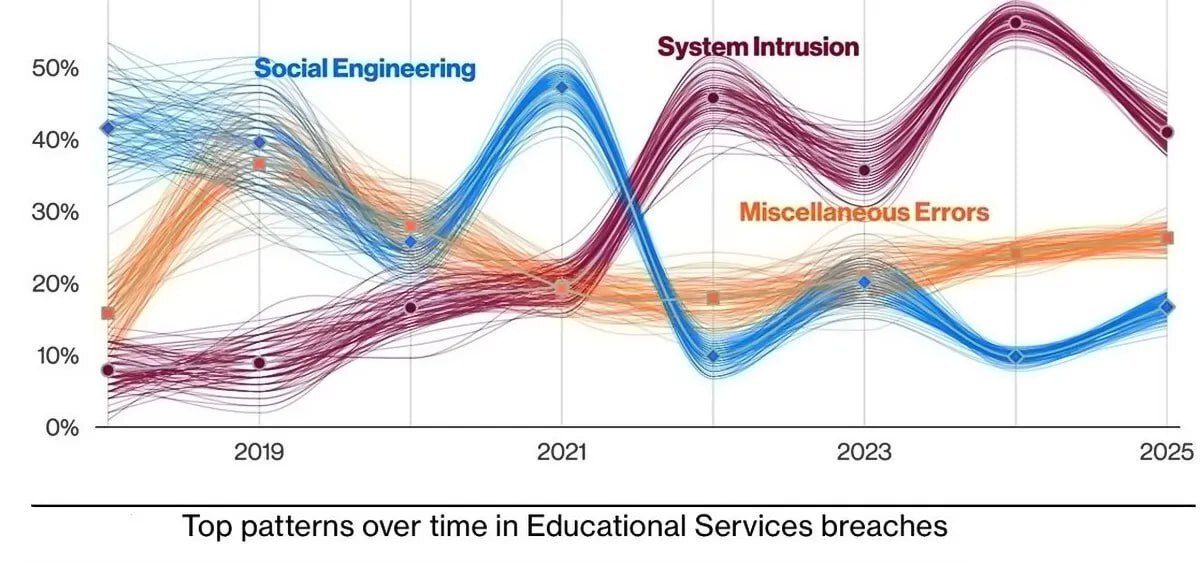

بخش آموزش

الگوهای غالب حملات سایبری در بخش آموزش را عمدتاً در قالب نفوذ به سیستم، اشتباهات متفرقه و مهندسی اجتماعی مشاهده میکنیم. در این حوزه نیز ۸۸ درصد حملات با انگیزهی مالی انجام شدهاند؛ اما انگیزهی جاسوسی نیز رشد قابلتوجهی را تجربه میکند (۱۸ درصد).

عوامل خارجی نظیر گروههای جرایم سازمانیافته با ۶۲ درصد حملات بیشترین نقش تخریبی را داشتهاند، اما عوامل داخلی هم با ارسال اشتباه اطلاعات و برخی سوءاستفادهها در ۳۸ درصد موارد باعث نشت دادهها شدهاند.

مؤسسات آموزشی معمولاً منابع کمتری برای امنیت سایبری دارند، درحالیکه حجم زیادی از دادههای ارزشمند مانند اطلاعات شخصی دانشجویان، تحقیقات علمی و دادههای مالی را نگهداری میکنند. همچنین، شبکههای دانشگاهی معمولاً باز و در دسترس هستند که محافظت از آنها را دشوارتر میکند.

تفاوتهای منطقهای حملات سایبری

نگاهی دقیقتر به آمارها نشان میدهد که الگوها، روشها و حتی عوامل پشت حملات در نقاط مختلف جهان یکسان نیستند. عواملی مانند سرعت رشد دیجیتال، قوانین محلی، وضعیت اقتصادی و سطح بلوغ امنیتی باعث میشوند هر منطقه با چالشها و روندهای منحصربهفردی در زمینهی امنیت سایبری مواجه باشد. در ادامه، برای درک بهتر این تفاوتها، نگاهی به وضعیت سه منطقهی کلیدی آسیا و اقیانوسیه، اروپا-خاورمیانه-آفریقا و آمریکای شمالی میاندازیم.

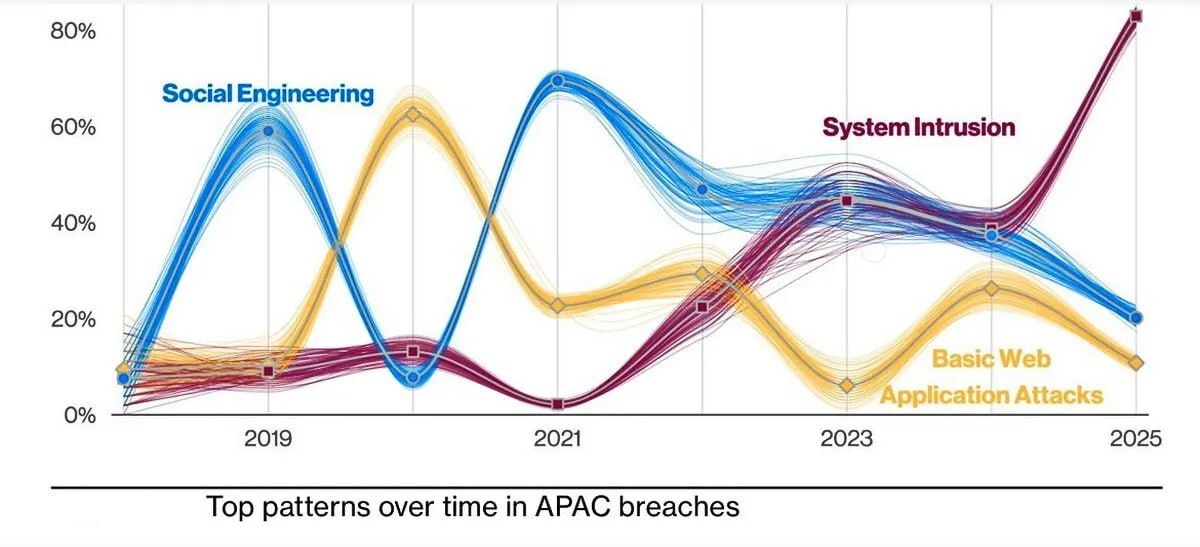

آسیا و اقیانوسیه

بیشترین نرخ حملات سایبری به منطقهی آسیا و اقیانوسیه تعلق دارد، چنانکه نشت داده از ۳۹ درصد در سال قبل به ۸۳ درصد رسیده است. دلایل اصلی این حملهها به شرح زیرند:

- باجافزارها: ۵۱ درصد

- استفاده از اعتبارنامههای سرقت شده: ۵۵ درصد

- مهندسی اجتماعی: ۲۰ درصد

- حملات پایه به برنامههای وب: ۱۱ درصد

عوامل خارجی، یعنی گروههای جرایم سازمانیافته با ۸۰ درصد و عوامل وابسته به دولتها با ۳۳ درصد؛ تقریباً به طور انحصاری مسئول این حملات بودهاند. به گفتهی کارشناسان رشد سریع اقتصادی و دیجیتالی این منطقه همراه با تنوع در بلوغ امنیتی کشورهای مختلف، آن را به هدف جدید و مهم مجرمان سایبری تبدیل میکند و سطوح پیچیدگی حملات را نیز در این منطقه بیشتر میکند.

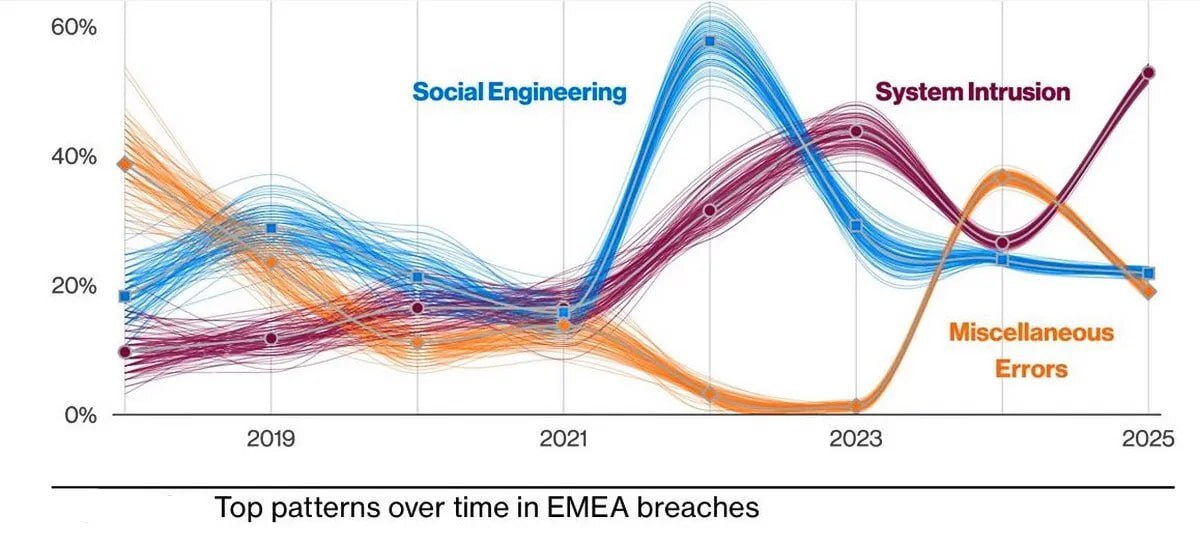

اروپا، خاورمیانه و آفریقا

در منطقهی اروپا، خاورمیانه و آفریقا، الگوهای برتر حملات شامل نفوذ به سیستم (۵۳ درصد، افزایش از ۲۷ درصد)، مهندسی اجتماعی (۲۲ درصد) و خطاهای متفرقه (۱۹ درصد، کاهش از ۳۶ درصد) بودهاند. مهمترین روشهای حمله هم عبارتاند از:

- بدافزار ۵۴ درصد که در ۴۰ درصد موارد شامل باجافزارها میشود

- هک سیستمها ۳۹ درصد، با تأکید بر استفاده از رمزهای سرقتشده

عوامل خارجی در ۷۱ درصد از حملات و عوامل داخلی در ۲۹ درصد از بحرانهای امنیتی نقش داشتهاند. درحالیکه انگیزهی مهاجمان خارجی تا ۸۷ درصد مالی و حدود ۱۹ درصد مالی بوده، مشکل عوامل داخلی عمدتاً از اشتباهات انسانی ناشی میشود.

در این منطقه، قوانین سختگیرانه حفاظت از داده مانند GDPR باعث شده تا سازمانها بیشتر روی امنیت سرمایهگذاری کنند، اما همچنان با چالشهایی جدی بهویژه با افزایش حملات باجافزاری و خطاهای داخلی مواجهاند.

آمریکای شمالی

در آمریکای شمالی هم الگوهای اصلی علاوه بر مدلهای رایج نفوذ به سیستم و مهندسی اجتماعی، دستهی «همهی چیزهای دیگر» (Everything Else) را هم شامل میشود، یعنی حملاتی که جزئیاتشان کمتر گزارش شده یا خاص بودهاند.

۹۱درصد از حملات توسط مهاجمان خارجی انجام شده و انگیزهی اصلی مجرمان در ۹۵ درصد موارد مالی است. نکتهی جالب اینکه برخلاف دیگر مناطق، انگیزهی جاسوسی در اینجا کمتر دیده میشود. بهعلاوه میزان نشت اطلاعات پزشکی در آمریکای شمالی بسیار بالاتر از سایر مناطق است، احتمالاً بهخاطر حملات گسترده به بخش بهداشت و درمان و الزام مسئولین به گزارشدهی دقیق در این حوزه.

در مجموع آمریکای شمالی حملات بسیار متنوعتری را تجربه میکند، اما به دلیل بلوغ بیشتر راهکارهای امنیتی و آگاهی بالاتر، گزارشدهی شفافتری از حوادث امنیتی دارد.

گزارش امسال ورایزن چشمانداز تهدیدات پویایی را منعکس میکند که در آن مهاجمان هم از تکنیکهای پیشرفته، مانند آسیبپذیریهای روز صفر و باجافزارهای پیشرفته استفاده میکنند و هم از ضعفهای اساسی مانند رمزهای عبور ضعیف یا سرقت شده، خطای انسانی و پیکربندیهای نادرست نهایت بهره را میبرند.

ورایزن در پایان برای مقابله با تهدیدات امنیت دیجیتال روی راهکارهای زیر تأکید میکند:

- مدیریت قوی آسیبپذیریها مخصوصاً روی دستگاههای لبه

- مراقبت از رمزهای عبور: استفاده از احراز هویت چندعاملی (MFA) و رصد نشت رمزها

- آموزشهای امنیتی منظم، با تأکید بر گزارشکردن رفتارهای مشکوک

- مدیریت دقیق ریسکهای ناشی از همکاری با شرکتهای ثالث

- آمادهبودن برای مقابله با بحرانها و ادامهی فعالیت در شرایط اضطراری

- همکاری و اشتراکگذاری اطلاعات بین شرکتها و نهادها

گرچه دنیای امنیت سایبری روزبهروز پیچیدهتر میشود، اما با تمرکز بر موارد اساسی مانند بهروزرسانی سیستمها، آموزش کارکنان، استفاده از احراز هویت چندعاملی و نظارت دقیق بر شرکای تجاری، سازمانها میتوانند خطر بسیاری از این تهدیدات را کاهش دهند.